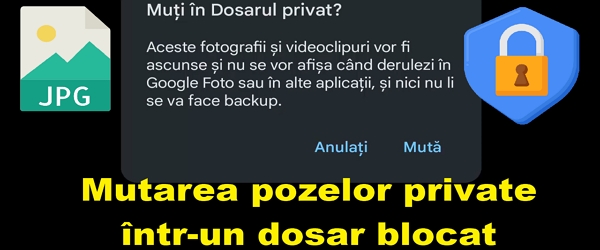

Dölj privata bilder i en låst mapp Vad handlar handledningen om Dölj privata bilder i en låst mapp? I den här videohandledningen med titeln Dölj privata bilder i en låst mapp visar jag dig en metod genom vilken du kan flytta privata bilder från galleriet till en låst mapp som du bara kan öppna med ditt fingeravtryck. [Läs mer ...]

Göm privata bilder i en låst mapp – separat från galleriet

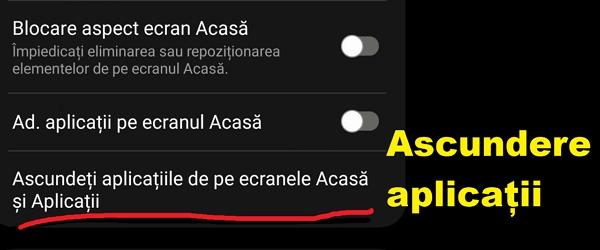

Döljer installerade appar på Samsung-telefoner

Vad handlar videohandledningen Dölj installerade appar på Samsung-telefoner om? I den här självstudievideon "Dölja installerade applikationer på Samsung-telefoner" kommer jag att visa dig hur du döljer installerade applikationer på Samsung-telefoner utan att använda en tredjepartsstartare. Varför dölja installerade applikationer? Svaret är uppenbart och anledningarna är... [Läs mer ...]

Whatsapp single view videobilder som raderas så snart de ses

Whatsapp single view-videobilder Vad är videohandledningen om Whatsapp single view-videobilder I den här videohandledningen "Whatsapp single view-videobilder" presenterar jag funktionen i Whatsapp som kallas single view. Vad gör Single View-funktionen i Whatsapp? Grundidén med funktionen för enkel skärm är att skicka en bild eller video, och... [Läs mer ...]

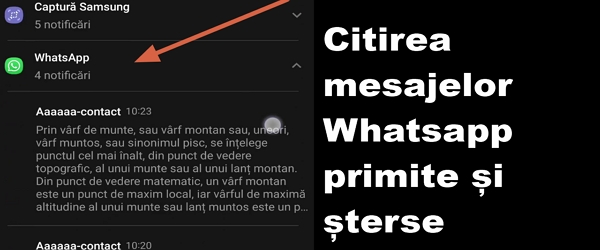

Hur man visar mottagna och raderade meddelanden i Whatsapp

Vad handlar videohandledningen om hur du visar mottagna och raderade meddelanden från Whatsapp I den här handledningen presenterar jag dig ett enkelt sätt genom vilket du kan se mottagna och raderade meddelanden från Whatsapp. Hur gör vi detta? Enkelt, genom aviseringshistoriken. Så här visar du mottagna och raderade Whatsapp-meddelanden Mottagna och raderade Whatsapp-meddelanden kan inte längre ... [Läs mer ...]

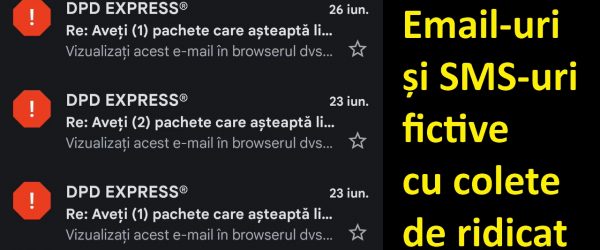

Bedrägliga meddelanden med oadresserade paket – så berättar vi

Vad handlar videoinstruktionen om bedrägliga meddelanden med oadresserade paket I den här videoinstruktionen om bedrägliga meddelanden med oadresserade paket kommer vi att se hur vi kan se om ett e-postmeddelande eller sms där det påstås att vi har ett paket att ta emot är legitimt, även om vi inte förväntar sig inget paket Vissa människor får bedrägliga meddelanden med: "du har ett paket att ta emot, men... [Läs mer ...]

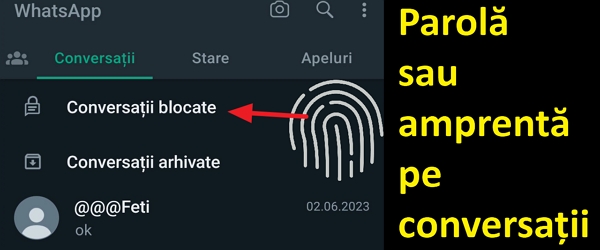

Dölj och lösenord chatt på Whatsapp – lösenord eller fingeravtryck

Vad är videohandledningen Dölja och lösenordsskydda en konversation på Whatsapp om I videohandledningen Att gömma och lösenorda en konversation på Whatsapp kommer jag att visa dig hur du döljer och hur du skyddar en konversation på Whatsapp med fingeravtryck eller lösenord Varför dölja en konversation på Whatsapp ? Varför har vi gardiner, draperier, staket, badrumsdörrar :-) och annat... [Läs mer ...]

Mikrotik hAP ax3 router recension utmärkt – mycket bra hastighet på USB

Vad handlar denna videorecension om: Mikrotik hAP ax3 recension bra router? Mikrotik hAP ax3 utmärkt routerrecension - I denna recension presenterar jag en WiFi 6-router från Mikrotik modell hAP ax3. Det är en del av AX1800-klassen men kommer med några toppspecifikationer och några blixtrande USB-hastigheter. Vad är Mikrotik? Mikrotik är ett europeiskt företag... [Läs mer ...]

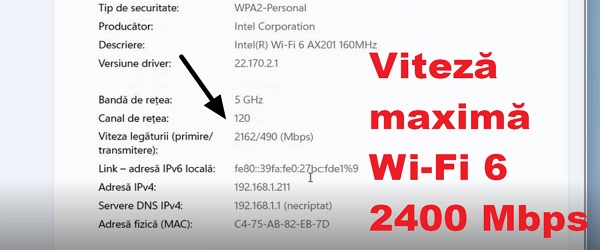

Hur du uppnår 2400 Mbps på Wi-Fi - och hur du ställer in din router på 160Mhz

Vad handlar det om i handledningen Hur man når 2400 Mbps på Wi-Fi I videohandledningen Hur man når 2400 Mbps på Wi-Fi kommer vi att se hur man uppnår hastigheten 2400 Mbps när du använder en Wi-Fi 6 AX 3000-router från vilken tillverkare som helst, men som stöder kanalbredden på 160 Mhz. Vad är en Wi-Fi-kanal? En WiFi-kanal är ett specifikt frekvensområde som används av... [Läs mer ...]

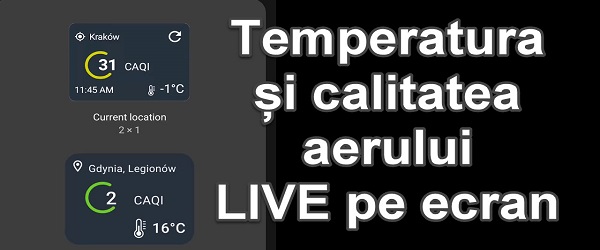

Widget för temperatur och luftkvalitet – RIKTIGT LIVEFORORENING

Vad handlar videohandledningen om temperatur- och luftkvalitetswidgeten? I den här videohandledningen "Temperatur och luftkvalitetswidget" presenterar jag den mest praktiska metoden för att ta reda på vad den exakta temperaturen är ute och vad den levande luftkvaliteten är. Hur kan vi ha en widget för levande lufttemperatur och luftkvalitet? Airly är en… [Läs mer ...]

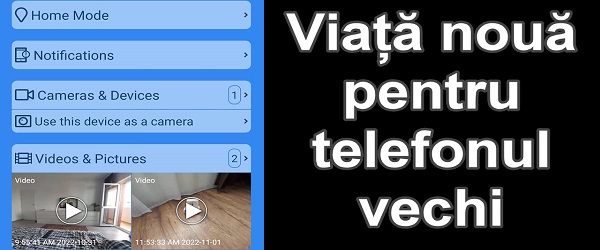

Närvaro förvandlar din telefon till en IP-kamera – släng inte din gamla telefon!

Närvaro gör en IP-kamera från telefonen Vad handlar videohandledningen Närvaro gör en IP-kamera från telefonen om? I den här videohandledningen presenterar jag Presence, en applikation som förvandlar din telefon till en IP-kamera. I praktiken kommer jag att visa dig hur du kan göra ett övervakningssystem med endast en eller flera telefoner. Vad gör närvaroappen? Närvaro är en… [Läs mer ...]

Senaste kommentarerna